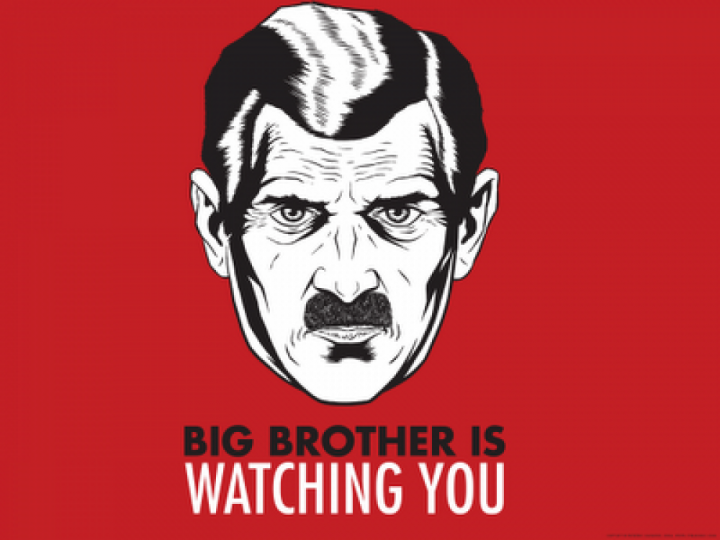

Un peu partout dans le monde, est constatée une mutation culturelle vers la surveillance de masse induite par la généralisation des outils numériques.

Crédit photo : Sstrobeck23, Wikimedia Commons

En Australie, le 13 septembre 2015, une loi, similaire à celle adoptée en France avant l’été de la même année, a été adoptée. Cette loi autorise l’accès « sans mandat », aux données à caractère personnel, à vingt et une agences du pays ! La tenue d’un registre « secret » est également autorisée.

Le périmètre concerné est

- Pour les e-mails (gérés par les fournisseurs d’accès Internet australiens uniquement)

- Le destinataire de votre mail.

- Les date et heure d’envoi.

- Le volume des données des fichiers joints.

- Pour le téléphone

- Les numéros de téléphone composés.

- Les appels en absence.

- Les numéros qui vous appellent.

- Les numéros des SMS envoyés.

- Heure et jour des appels et SMS.

- Durée des appels.

- Localisation à l’heure de l’appel ou de l’envoi du SMS.

- Activité en ligne et sur les réseaux sociaux

- Adresse IP.

- Horaires et durée de connexion sur Internet.

- Le volume « downloadé » et « uploadé ».

La loi ne demande pas de garder les adresses IP des destinataires (historique de navigation sur Internet), mais le fournisseur peut le faire.

En France, le 24 Juillet 2015, a été adoptée une loi pour le renseignement qui autorise, par exemple :

- La mise en place de boîtes noires permettant de surveiller le trafic.

- L’utilisation de technologies de type « IMSI Catcher » permettant de déceler et suivre des communications initiées au sein d’un périmètre spatial donné.

En Suisse, le 25 septembre 2015, a été adoptée une loi similaire avec des majorités confortables :

- Au Conseil national : 145 voix contre 41, et 8 abstentions.

- Au Conseil d’État : 35 voix contre 5, et 3 abstentions.

Le périmètre concerné est :

- La surveillance globale de toutes les télécommunications.

- L’envoi de chevaux de Troie (messages contenant des programmes pouvant infester ou prendre le contrôle d’un ordinateur entièrement ou en partie).

- L’extension du délai autorisé de conservation des données.

- L’échange d’informations avec les services secrets d’autres pays.

- L’absence de distinction entre procédure pénale et services secrets.

Face à cette mutation culturelle vers la surveillance de masse, comment peut-on encadrer les « surveillants » ?

La situation diffère selon les pays :

- En Australie, les mandats ne sont pas nécessaires.

- En France, la « surveillance des surveillants » est assurée par une commission de contrôle des techniques de renseignement… La CNIL et le Barreau de Paris ne sont pas favorables à ce dispositif qu’ils considèrent inadéquat.

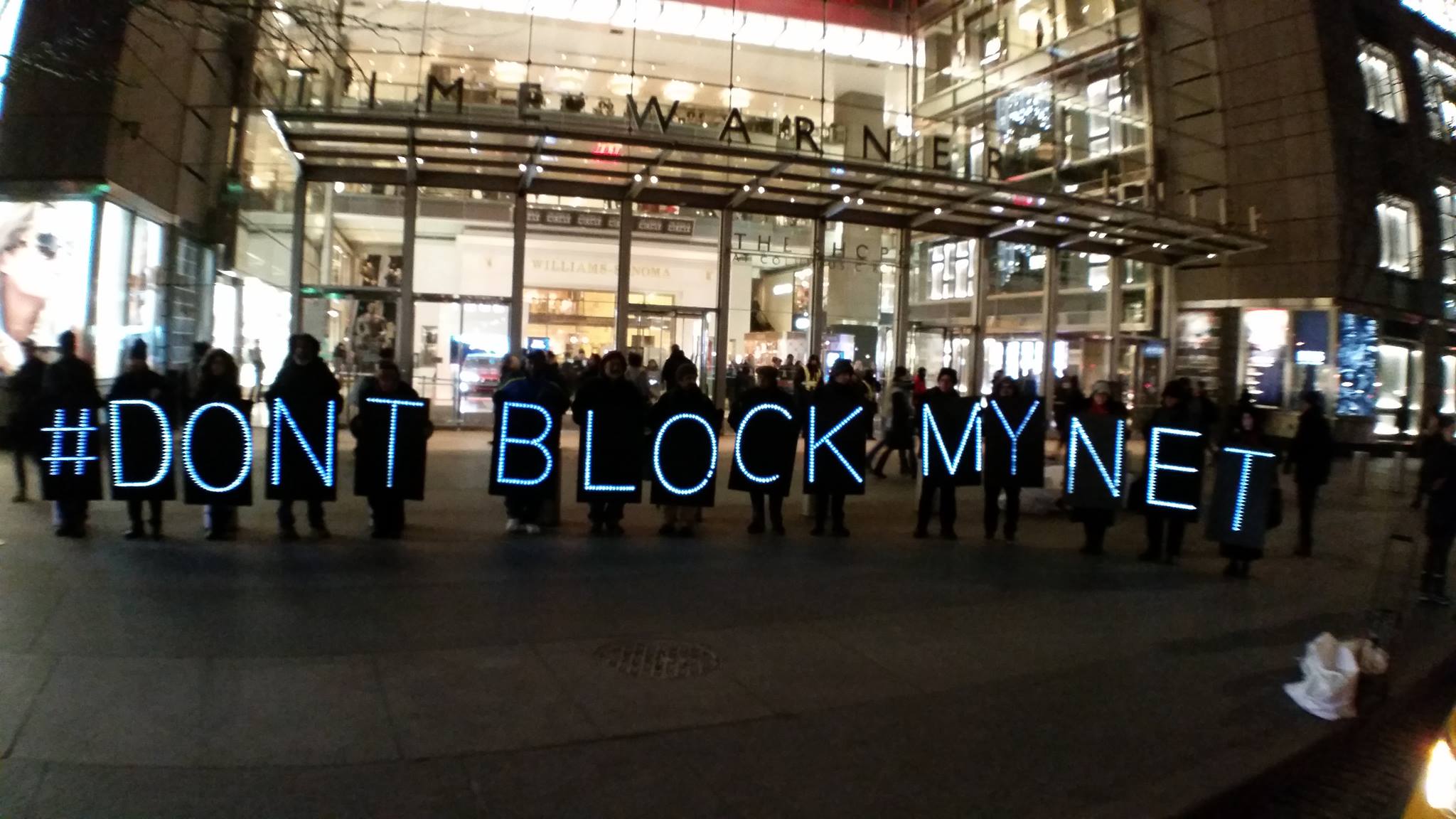

- En Suisse, les opposants se sont exprimés contre l’« État fouineur » en initiant, à compter du 6 octobre 2015, une collecte de signatures pour l’organisation d’un référendum.

Pourtant les acteurs premiers de la surveillance de masse ne sont pas ceux à qui l’on pense toujours … Si la surveillance assurée par l’État est sujette à un certain encadrement législatif, celle déclinée par le privé peut se révéler inquiétante.

Le dispositif de surveillance de masse est alimenté par les compagnies d’assurance, les sociétés d’autoroutes, de taxis, les fournisseurs d’énergie, les plateformes de santé, les applications de réservation de restaurants, les compagnies aériennes, les consortiums de cartes de crédit … sans oublier Facebook, Google, Twitter…

Le pouvoir de surveillance ne s’exprime pas au niveau du seul accès aux données, mais est, et sera, dans l’interprétation de l’interconnexion de ces différentes données. Il est associé à la maîtrise des algorithmes utilisés pour analyser ces données en grand volume, communément appelé big data.

Nous sommes en retard d’une « révolution » quand nous nous limitons à vouloir « protéger » les données du citoyen. La protection véritable du citoyen numérique passe par l’encadrement des algorithmes utilisés pour interpréter ces données. Il ne suffit pas de fermer ou réduire le débit du robinet des données, il faut s’assurer de la potabilité de l’eau qui coule.

Omar SEGHROUCHNI, associé fondateur de StragIS, spécialiste des architectures des systèmes d’information.

Opinion Paris 2024

Opinion Paris 2024